Chỉ sau một tuần, WannaCry đã trở thành từ khóa được tìm kiếm, nhắc nhiều nhất trên các mạng xã hội, phương tiện truyền thông. Mã độc này gây nguy hiểm bởi trong phút chốc có thể làm biến mất toàn bộ dữ liệu của người dùng và tốc độ lây lan còn nhanh hơn đại dịch bệnh lớn trong lịch sử. Người dùng nếu muốn cứu lại dữ liệu, sẽ phải trả hàng trăm USD cho mỗi máy tính.

|

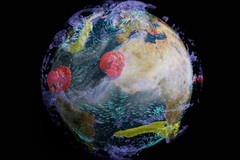

WannaCry đã ảnh hưởng tới hơn 150 quốc gia trên thế giới với khoảng hơn 300.000 máy tính bị lây nhiễm. |

Bắt đầu từ một lỗ hổng bảo mật của Windows

Microsoft biết về mã lỗi MS17-010 trên hệ điều hành Windows vào cuối tháng 2 và đã sửa nó khoảng giữa tháng 3. Hãng cũng đăng thông tin về bản cập nhật trên trang web riêng của mình là TechNet tại cùng thời điểm. Lỗ hổng này liên quan đến giao thức mạng SMB và sau này được WannaCry tận dụng để làm lây lan tự động giữa các máy tính cùng mạng nội bộ.

Lỗi khó chịu này thực tế không được phát hiện bởi Microsoft mà là Cơ quan An ninh Quốc gia Mỹ (NSA) với tên gọi EternalBlue. Nhiều nguồn tin cho rằng EternalBlue được bí mật phát triển thành một công cụ để tấn công máy tính Windows bởi Equation Group, tổ chức được coi là có mối liên hệ mật thiết với NSA. Và thật không may, nó đã bị nhóm hacker có tên Shadowbrokers đánh cắp và công bố trên Wikileaks. NSA và Microsoft đều biết về sự việc này nhưng có lẽ cả hai đều không thể ngờ EternalBlue bị khai thác triệt để đến như vậy bởi một mã độc có tên WannaCry.

Từ công cụ của NSA trở thành mã độc nguy hiểm nhất thế giới

EternalBlue và công cụ của NSA đã đủ nguy hiểm nhưng không được tạo ra với mục đích tấn công người dùng phổ thông. Sau khi bị đánh cắp, các hacker đã tận dụng và biến đổi để có khả năng lây lan nhanh hơn với tên mã là WannaCry (hay còn gọi là WCry hoặc WDecryptor). Chúng có thể lây nhiễm cho máy tính qua các tập tin, đường dẫn trên Internet. Nhưng nguy hiểm hơn, WannaCry có thể tự lan truyền qua các máy tính cùng mạng nội bộ mà không cần sự can thiệp nào.

Tất cả các máy tính chạy Windows XP hoặc cũ hơn nếu có bản quyền vẫn bị ảnh hưởng bởi không nhận được các bản cập nhật mới nhất. Trong khi đó, các bản hệ điều hành lậu cũng là đối tượng dễ lây nhiễm do bị tắt tính năng cập nhật. Thử nghiệm của một số chuyên gia bảo mật cho thấy một máy tính kết nối Internet có thể bị lây nhiễm chỉ sau vài phút.

Quá trình mã hóa dữ liệu trong vài phút của WannaCry sau khi bị lây nhiễm

Phát súng đầu tiên của WannaCry

WannaCry bắt đầu gây ảnh hưởng đến các máy tính trên toàn thế giới vào cuối tuần trước, ngày 12/5. Trong hơn một ngày đầu, các chuyên gia ghi nhận có khoảng 45.000 máy tính bị lây nhiễm tại hơn 80 quốc gia. Nga là nước chịu ảnh hưởng nặng nề nhất, tiếp đến là Tây Ban Nha, Ấn Độ và Đài Loan. Mã độc này cũng làm tê liệt dịch vụ Y tế Quốc gia của Anh, thậm chí nhiều ca phẫu thuật bị gián đoạn, ảnh hưởng nghiêm trọng đến tính mạng người dân.

Nạn nhân của WannaCry sau đó tăng nhanh theo cấp số nhân bao gồm bệnh viện, cơ quan y tế tại Canada, Colombia, Indonesia, Slovakia. Văn phòng chính phủ ở Kerala, Ấn Độ, Bộ Nội vụ Nga và Bộ Ngoại giao Rumani cũng đều bị tấn công. Những tập đoàn tên tuổi như FedEx, Hitachi, Nissan và Sandvik cũng bị ảnh hưởng. Mã độc có tên "Muốn khóc" thực sự làm hoang mang cả thế giới và đem đến cảm giác đúng như tên gọi của nó với bất kỳ ai có máy tính nhiễm phải.

Tất cả các máy tính là "nạn nhân" đều bị WannaCry mã hóa dữ liệu và ra yêu cầu đòi tiền chuộc khoảng 300 USD. Số tiền này sẽ tăng gấp đôi nếu thời hạn quá 3 ngày và sẽ bị xóa mãi mãi nếu người dùng không trả tiền cho hacker. Kẻ gian đòi tiền chuộc thông qua bitcoin, một đơn vị tiền tệ ảo nên gây nhiều khó khăn cho các cơ quan hành pháp.

Bị chặn lại bất ngờ bởi chàng trai 22 tuổi

Khi lây nhiễm vào một máy tính mới, WannaCry sẽ liên lạc với một địa chỉ web từ xa và chỉ bắt đầu mã hóa dữ liệu trong máy nếu nó nhận ra địa chỉ đó không thể truy cập được. Nhưng nếu nó kết nối được, WannaCry sẽ tự xóa chính nó. Chức năng có thể đã được cài đặt bởi người tạo ra ban đầu giống như công tắc an toàn trong trường hợp phần mềm trở nên không kiểm soát được.

Một chuyên gia máy tính 22 tuổi có tên Marcus Hutchins đã khám phá ra địa chỉ web không được đăng ký này và mua nó với giá chưa đến 10 euro (khoảng 250.000 đồng). Vụ tấn công nhờ đó tạm thời được ngăn lại vào ngày 14/5.

Quá trình tự động lây lan trong mạng nội bộ của WannaCry

Bùng phát trở lại và chưa có hồi kết

Hacker tạo ra WannaCry nhanh chóng nhận thức được vấn đề và sửa đổi code của WannaCry, tạo ra WannaCry 2.0 - bỏ tính năng tự hủy chỉ thời gian ngắn sau đó. Số máy tính bị nhiễm tiếp tục tăng nhanh tới 80.000 chiếc vào cuối ngày 14/5. Những công ty an ninh lớn nhất thế giới như Avast, Kaspersky khi đó cảnh báo con số sẽ bùng phát vào hôm sau bởi trong ngày đầu tuần, mọi người sẽ quay trở lại công sở làm việc và bắt đầu sử dụng máy tính.

Đúng như dự đoán, trong ngày thứ 2, 15/5, số máy tính bị lây nhiễm đã lên đến 150.000 chiếc và tính đến hết hôm qua (16/5), đã có khoảng hơn 300.000 máy tính, hơn 10.000 tổ chức trong khoảng hơn 150 quốc gia bị ảnh hưởng.

Theo Bkav, tính đến chiều qua, hệ thống giám sát virus của đơn vị này đã ghi nhận có hơn 1.900 máy tính bị lây nhiễm WannaCry tại Việt Nam. Trong đó, khoảng 1.600 máy tính được ghi nhận tại 243 cơ quan, doanh nghiệp và khoảng 300 máy tính là của người sử dụng cá nhân.

Tốc độ lây lan của WannaCry được ghi nhận đã giảm từ cuối ngày hôm qua nhưng vẫn chưa có giải pháp nào cho các máy tính đã bị lây nhiễm. Người dùng sẽ chỉ còn cách "phòng bệnh" bằng cách cập nhật lên phiên bản hệ điều hành Windows mới nhất và không mở các liên kết hoặc tập tin lạ đính kèm trong email.

|

Người dùng chỉ có hai lựa chọn: trả tiền hoặc mất dữ liệu khi "dính" WannaCry. |

Những đại dịch trên Internet có xuất hiện sau WannaCry?

Trong khi NSA vẫn im lặng, Microsoft đã đăng đàn chỉ trích cơ quan này vì để lộ công cụ khai thác lỗi hệ điều hành Windows. Các chuyên gia bảo mật thì nhấn mạnh WannaCry sẽ là lý do NSA không nên "tích trữ" các lỗ hổng phần mềm sau này. Nhưng theo Forbes, cũng có những cáo buộc cho rằng Microsoft thật ra đã "đồng lõa" với NSA và lỗi MS17-010 thực sự là một backdoor cho phép NSA sử dụng, dù chưa có bằng chứng xác thực nào.

Lỗi MS17-010 đã được công bố, công cụ khai thác lỗi EternalBlue cũng bị phát tán trên mạng là lý do để nhiều người tin rằng sẽ còn những mã độc kiểu WannaCry xuất hiện trong tương lai. Khi số lượng máy tính không có bản quyền chiếm tới trên 50% ở nhiều quốc gia đang phát triển thì nguy cơ mất dữ liệu vẫn tiềm ẩn rất nhiều.

Những chuyên gia an ninh mạng hàng đầu cũng nghi ngờ về một kịch bản tương tự khi các cơ quan an ninh quốc gia khác trên thế giới cũng sử dụng những lỗ hổng trên máy tính để phát triển công cụ tương tự như NSA.