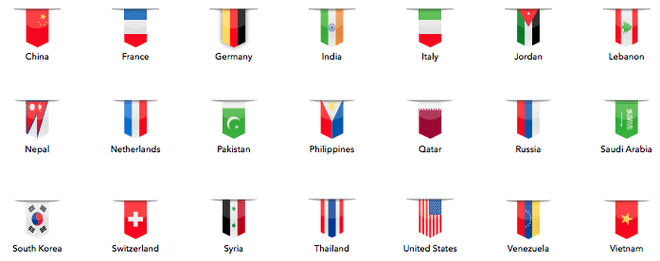

Các chuyên gia bảo mật công nghệ tại OutLook cùng với nhóm Electronic Frontier Foundation đã phát hiện ra một chiến dịch gián điệp không gian mạng tinh vi được điều khiển bởi nhóm tin tặc Dark Caracal đến từ Lebanon. Trong chiến dịch tấn công lần này, nhóm sử dụng mã độc trên Android nhắm tới các nhân vật quan trọng của 21 quốc gia, bao gồm cả Việt Nam.

Các quốc gia bị tin tặc đặt làm mục tiêu

Trong kết quả nghiên cứu, nhóm chuyên gia bảo mật cũng phát hiện được một dòng mã độc nguy hiểm khác với tên gọi là CrossRAT được lập trình bằng ngôn ngữ Java và nhóm chuyên gia tin rằng dòng mã độc này được phát triển bởi nhóm tin tặc Dark Caracal nhắm mục tiêu tới các thiết bị OSX, Linux, window.

Mã độc CrossRat có khả năng vượt qua cơ chế phát hiện của chương trình Anti-Víu và thay đổi tập tin trên hệ thống của thiết bị mục tiêu, chụp ảnh màn hình, chạy thư viện mã độc và lưu trú thời gian dài trên hệ thống.

Theo báo cáo chi tiết của Patrick Wardle cho biết, CrossRAT sau khi lây nhiễm lên máy mục tiêu sẽ thực hiện quét toàn bộ máy để thu thập những thông tin bao gồm: thông tin về kernel, thông tin về phần cứng, loại kiến trúc. Mục đích chính của công việc này là thu thập thông tin nhằm xác định chính xác loại phần mềm mã độc tiếp theo nên được cài đặt để tương thích với hệ thống.

Đặc biệt, mã độc CrossRAT còn được thiết kế để chạy trên nhiều bản phân phối linux khác nhau như Centos, Debian, Kali Linux, Fedora. Ngoài ra, CrossRAT còn có thu thập dữ liệu bàn phím của nạn nhân và gửi dữ liệu về máy chủ điều khiển. Tuy nhiên, Patrick Wardle không tìm thấy cách thức nào để có thể bật được tính năng này của mã độc.

Hơn nữa, theo phân tích của Patrick Wardle cho thấy Windows và Linux là hai hệ thống có số lượng lây nhiễm nhiều nhất. Bởi vì đây là một dòng mã độc đa nền tảng viết bằng Java, điều kiện tiên quyết để có thể lây nhiễm mã độc này là thiết bị cần phải được cài đặt Java. Trong đó, Window và Linux là hai hệ thống cài đặt sẵn Java trong khi macOS cần phải được tải về.

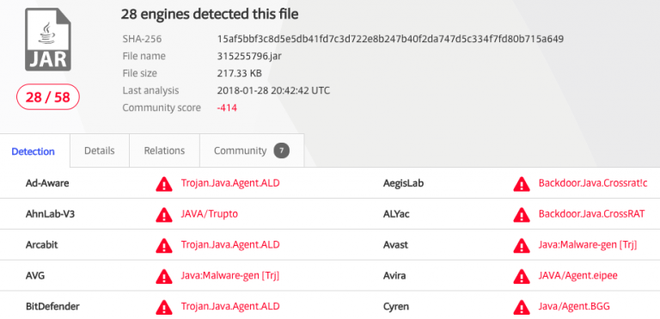

Thực hiện quét tập tin hmar6.jar (tập tin dùng để cài đặt mã độc crossRAT) trên VirusTotal cho thấy tập tin chỉ bị 1 trình Anti-virus phát hiện trong tổng số 58 trình Anti-virus có trên hệ thống. Tuy nhiên, ngay sau khi nghiên cứu được công bố tập tin đã bị phát hiện bởi 28/58 trình Anti-virus.

Hiện tại, chúng ta có thể yên tâm khi hầu hết các trình Anti-virus trên Virustotal đều có khả năng phát hiện được dòng mã độc này. Tuy nhiên, không ngoài trừ khả năng mã độc vẫn còn tồn tại trên hệ thống hoặc đã chui rất sâu vào trong tổ chức. Để thực hiện kiểm tra thiết bị có chứa mã độc hay không, người dùng thực hiện như sau:

• Window:

- Kiểm tra key HKCU\Software\Microsoft\Windows\CurrentVersion\Runegistry. Nếu máy bị lây nhiễm sẽ có lệnh sau, java, -jar và mediamgrs.jar.

• Linux:

- Kiểm tra tập tin mediamgrs tại địa chỉ /usr/var.

- Ngoài ra kiểm tra tại tập tin ~/.config/autostart có tên mediamgrs.desktop hay không.

• Mac:

- Kiểm tra tập tin mediamgrs.jar tại địa chỉ ~/Library. Kiểm tra trình khởi động tại /Library/LaunchAgents hoặc ~/Library/LaunchAgents có mediamgrs hay không.