|

| Theo nhận định của các chuyên gia, trong năm 2018 các cuộc tấn công có chủ đích - APT sẽ diễn ra với cường độ cao hơn rất nhiều so với năm 2017 (Ảnh min)h họa. Nguồn: Internet. |

Một số cơ quan nhà nước khu vực miền Trung bị tấn công APT

Theo thông tin từ Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT), trong khoảng cuối tháng 7/2018, Trung tâm đã ghi nhận các hình thức tấn công có chủ đích của tin tặc nhắm vào một số cơ quan nhà nước tại khu vực miền Trung.

Cụ thể, tin tặc sẽ chèn mã khai thác lỗ hổng CVE-2017-11882 vào tài liệu của 1 cơ quan nhà nước ở địa phương với nội dung “Phụ lục 1: Chương trình hoạt động CNTT 2018” để phát tán vào các đơn vị khác trong hệ thống hành chính của địa phương đó.

VNCERT cũng cho biết, với hình thức tấn công có chủ đích này, tin tặc sẽ bỏ thời gian để tìm hiểu kỹ về đối tượng mình muốn tấn công và thực hiện các thủ thuật lừa đảo, kết hợp với các biện pháp kỹ thuật cao để qua mặt các hệ thống bảo vệ nhằm chiếm quyền điều khiển máy tính của người dùng và thông qua đó tấn công các hệ thống máy tính nội bộ chứa thông tin quan trọng khác. Mục đích chính của tin tặc là đánh cắp các thông tin nhạy cảm của cơ quan nhà nước.

“Với việc hacker sử dụng các kỹ thuật cao để tấn công, các hệ thống bảo vệ của một số cơ quan nhà nước tại địa phương sẽ khó phát hiện kịp thời và đồng thời giúp hacker duy trì quyền kiểm soát hệ thống thông tin lâu dài”, đại diện VNCERT nhận định.

Thực hiện trách nhiệm được giao theo Quyết định 05/2017/QĐ-TTg của Thủ tướng Chính phủ và Thông tư 20/2017/TT-BTTTT ngày 12/9/2017 của Bộ trưởng Bộ TT&TT quy định điều phối, ứng cứu sự cố an toàn thông tin (ATTT) mạng trên toàn quốc, cùng với việc gửi cảnh báo tới những cơ quan nhà nước bị tấn công APT, Trung tâm VNCERT cũng đã đề nghị các cơ quan nhà nước này thực hiện gấp một số biện pháp để kịp thời phát hiện và ngăn chặn cuộc tấn công có chủ đích mới được phát hiện gần đây.

Cụ thể, Trung tâm VNCERT đã đề nghị cơ quan nhà nước theo dõi và ngăn chặn kết nối tới các địa chỉ IP và Domain, bao gồm: 192.99.181.14; 176.223.165.122; impresstravel.ga; *.impresstravel.ga; dulichculao.com; *.dulichculao.com; dulichbiendao.org; *.dulichbiendao.org; vietbaotinmoi.com; *.vietbaotinmoi.com; sggpnews.com; *.sggpnews.com; malware-sinkhole.net; *.malware-sinkhole.net; toonganuh.com; *. toonganuh.com; sodexoa.com; *. sodexoa.com.

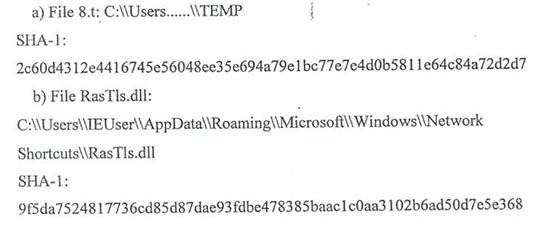

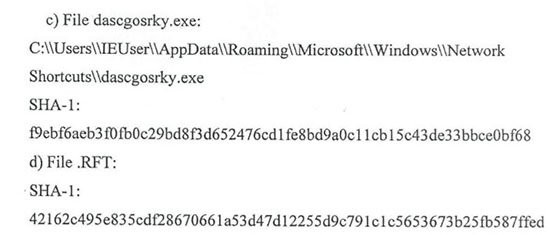

Cùng với đó, VNCERT cũng đề nghị các cơ quan nhà nước này rà soát hệ thống và xóa các tập tin mã độc có kích thước tương ứng:

|

|

Đồng thời, các cơ quan nhà nước còn được yêu cầu thực hiện theo hướng dẫn của VNCERT về kiểm tra mã MD5, SHA-1 của tập tin và gỡ bỏ tập tin chứa mã độc.

Gần đây nhất, vào ngày 21/7/2018, VNCERT đã phát cảnh báo khẩn cho biết mã độc đang tấn công có chủ đích vào một số ngân hàng và hạ tầng thông tin quan trọng quốc gia. Tại cảnh báo khẩn nêu trên, VNCERT đã đề nghị các đơn vị chuyên trách về CNTT, ATTT của Văn phòng Trung ương Đảng, các Ban của Đảng, Văn phòng Chủ tịch nước, Văn phòng Quốc hội, Văn phòng Chính phủ; các đơn vị chuyên trách về CNTT, ATTT các bộ, ngành; các tổng công ty, tập đoàn kinh tế, các tổ chức tài chính, ngân hàng và các doanh nghiệp hạ tầng Internet, Viễn thông, Điện lực, Hàng không, Giao thông Vận tải theo dõi, ngăn chặn kết nối và xoá các tập tin mã độc tấn công có chủ đích vào ngân hàng và các tổ chức hạ tầng quan trọng của quốc gia.

Tấn công APT là hiểm họa hàng đầu về an toàn, an ninh thông tin năm 2018

Hồi cuối năm ngoái, dự báo về các xu hướng tấn công mạng nổi bật sẽ diễn ra trong năm 2018, các chuyên gia đã nhận định năm 2018 các cuộc tấn công APT sẽ diễn ra với cường độ cao hơn rất nhiều. Do đó, các cơ quan nhà nước cần đặc biệt quan tâm đầu tư kịp thời cho các dịch vụ, giải pháp giám sát và phòng chống APT.

Trong chia sẻ tại hội thảo - Diễn tập ứng cứu sự cố ATTT mạng khu vực miền Trung và Tây Nguyên năm 2018 có chủ đề “Phòng chống tấn công APT vào hạ tầng thông tin quan trọng quốc gia”, đại diện VNCERT cũng đã cho biết, bắt đầu xuất hiện từ cuối năm 2010 đầu năm 2011, đến nay tấn công APT luôn được xếp trong tốp đầu về hiểm họa an toàn, an ninh thông tin.

Theo VNCERT, số liệu khảo sát cho thấy, có hơn 27% các cuộc tấn công APT nhắm vào tổ chức Chính phủ. Tiếp theo là các tổ chức tài chính ngân hàng, doanh nghiệp viễn thông với dữ liệu khách hàng rất lớn. Trong khi đó, 80 - 90% mã độc được dùng trong các cuộc tấn công APT đều là mã độc được thiết kế riêng cho mỗi tổ chức và dường như việc ngăn ngừa toàn diện các cuộc tấn công APT gặp nhiều khó khăn mặc dù các tổ chức, doanh nghiệp hàng năm vẫn chi hàng tỷ USD cho các biện pháp phòng chống.

Thế giới và Việt Nam đã ghi nhận rất nhiều cuộc tấn công có chủ đích sử dụng mã độc gián điệp (APT), tại Việt Nam minh chứng điển hình nhất là cuộc tấn công vào Tổng công ty Cảng hàng không Việt Nam (ACV) và Tổng công ty Hàng không Việt Nam (Vietnam Airlines) chiều ngày 29/7/2016. “Bên cạnh đó, hiện vẫn còn tồn tại một khoảng cách lớn về tương quan lực lượng và năng lực giữa tội phạm mạng và đội ngũ phòng thủ. Hậu quả của một cuộc tấn công APT vào các hệ thống thông tin quan trọng quốc gia luôn hiện hữu và không thể lường được, nó còn mang màu sắc chính trị phá hoại có thể làm suy yếu nền kinh tế, chính trị của một quốc gia mà không tốn một mũi tên, viên đạn”, VNCERT thông tin.

Theo ghi nhận của VNCERT, năm 2017 đã có 13.382 sự cố tấn công mạng vào Việt Nam cả 03 loại hình phishing, malware và deface, trong đó tấn công mã độc (malware) là 6.400 trường hợp; tấn công thay đổi giao diện (deface) là 4.377 trường hợp, và tấn công lừa đảo (phishing) là 2.605 trường hợp. Từ đầu năm đến 25/6/2018, đã ghi nhận được tổng cộng 5.179 sự cố (trong đó: 1122 sự cố phishing, 3.200 sự cố deface và 857 sự cố phát tán mã độc malware trên website).